Xonar 2D, konkurencja dla X-Fi

17 marca 2007, 13:54Rynek kart muzycznych został niemal całkowicie zdominowany przez rodzinę SoundBlaster firmy Creative. Rękawicę postanowił rzucić jej ASUS i na odbywających się właśnie targach CeBIT 2007 pokazał kartę Xonar D2.

Metasploit umożliwi atakowanie baz Oracle'a

23 lipca 2009, 12:30W przyszłym tygodniu, podczas hakerskiej konferencji Black Hat w Los Angeles, zostaną zaprezentowane zautomatyzowane narzędzia, pozwalające na dokonanie włamania do systemu bazodanowego Oracle'a. Narzędzia są tak proste, że wykorzystać je może nawet osoba nie mająca żadnej wiedzy o bazach danych.

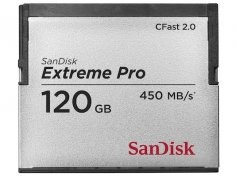

Superszybka karta SanDiska

17 września 2013, 08:48W ofercie SanDiska znalazła się wyjątkowo szybka karta CompactFlash. Urządzenie odczytuje dane z prędkością do 450 MB/s, a ich zapisywanie odbywa się z prędkością 350 MB/s

Wszyscy użytkownicy poczty Yahoo padli ofiarą hakerów

4 października 2017, 08:48Yahoo poinformowało, że podczas ataku w 2013 roku napastnicy dostali się do wszystkich 3 miliardów kont pocztowych. Do niedawna mówiono o przełamaniu przez hakerów zabezpieczeń miliarda kont

Tani i mały

19 listopada 2006, 11:16Nikon zaprezentował cyfrową lustrzankę oznaczoną numerem D40. Jest to najmniejszy i najlżejszy aparat D-SLR tego producenta.

Grawitacja zastąpiła kelnerów

29 sierpnia 2007, 09:59W niemieckiej Norymberdze powstała pierwsza na świecie zautomatyzowana restauracja. Kelnerów zastąpił w niej system, który zbiera zamówienia i dostarcza na stoliki to, co klient sobie zażyczył.

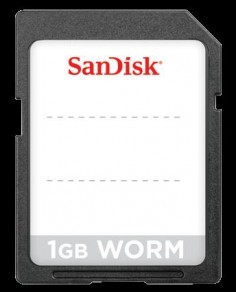

Robak na sto lat

24 czerwca 2010, 09:45SanDisk zaoferował kartę SD... jednokrotnego zapisu. Urządzenie WORM (write once, read many) ma służyć jako bezpieczne archiwum danych. Jednogigabajtowa karta jest w stanie przechowywać informacje przez 100 lat.

Tłuszcze trans negatywnie wpływają na pamięć

20 listopada 2014, 12:25Wysokie spożycie tłuszczów trans wywiera największy negatywny wpływ na pamięć mężczyzn poniżej 45. r.ż.

Kryminologiczny wydźwięk pandemii

25 marca 2020, 12:17Fałszywe zbiórki pieniędzy, wyłudzanie danych, nielegalna sprzedaż produktów, którym przypisywane są właściwości lecznicze, wreszcie nieprzestrzeganie kwarantanny czy internetowy hejt - skutki pandemii koronawirusa już teraz obserwujemy w zmieniającej się strukturze popełnianych przestępstw, zaś w przyszłości prawdopodobnie będzie ona również przyczyną zmian w rozmiarach przestępczości.

Decyzje zakupowe widać w aktywności mózgu

4 stycznia 2007, 15:41Zespół naukowców z Uniwersytetu Stanforda badał za pomocą rezonansu magnetycznego (MRI) aktywność mózgu osób decydujących się na zakup pożądanego przedmiotu. Podczas oglądania, dajmy na to, pięknej torebki i jej ceny aktywowały się inne obszary mózgu (Neuron).